接著上一章IDS觸發的規則,選Domain Lookup,來查看C2的FQDN

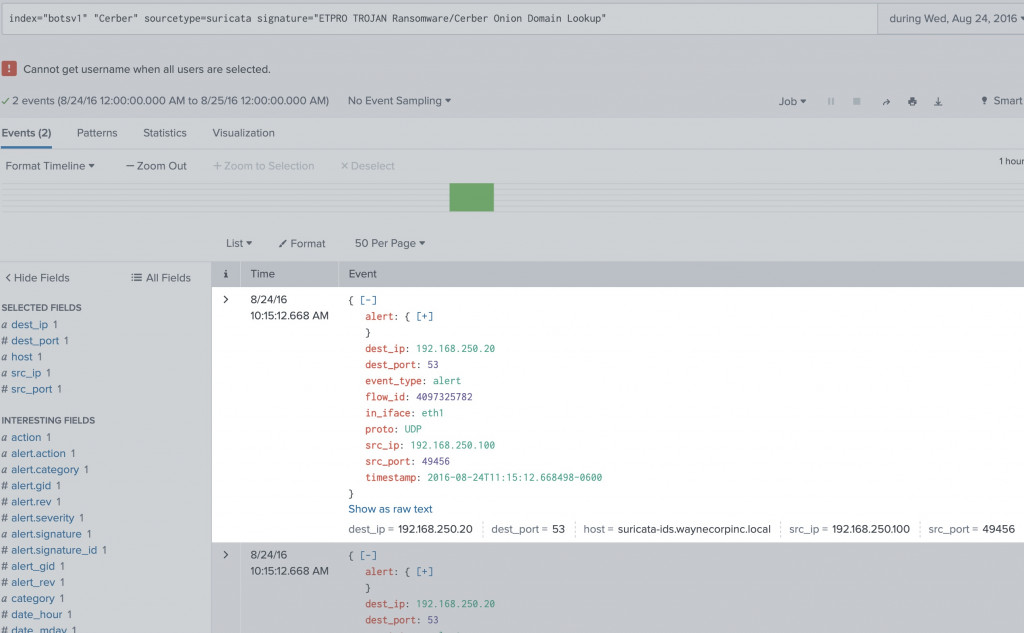

index="botsv1" "Cerber" sourcetype=suricata signature="ETPRO TROJAN Ransomware/Cerber Onion Domain Lookup"

這裡有個問題timestamp時間跟splunk時間差一小時

2016-08-24T10:15:12 src_ip: 192.168.250.100 dest_ip: 192.168.250.20:53

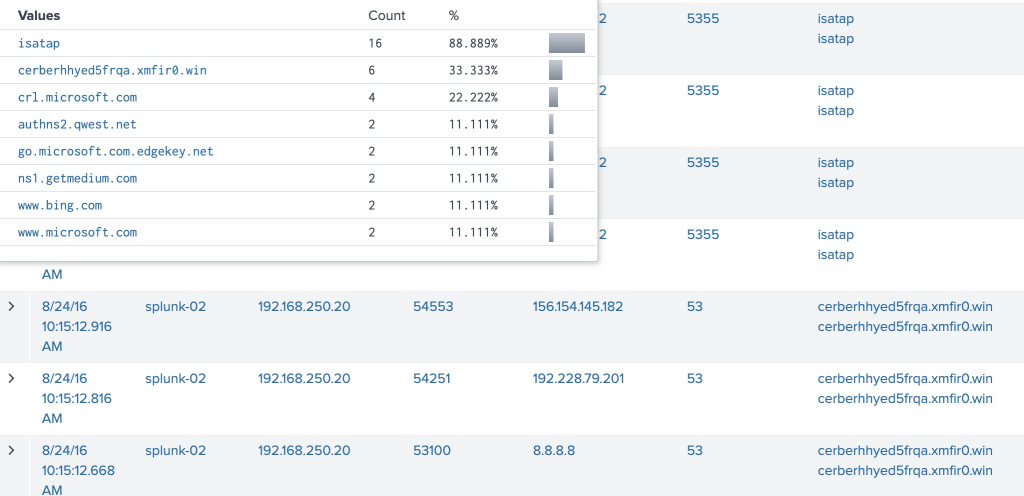

選擇splunk時間下去過濾,要搜尋dns的資訊,來源IP是192.168.250.20(可能為內部DNS Server),

Query type是A

Query 各種Typer介紹可以參考wiki

https://en.wikipedia.org/wiki/List_of_DNS_record_types

index="botsv1" sourcetype="stream:dns" src_ip="192.168.250.20" "query_type{}"=A

找destip是外部DNS的

看起來"cerberhhyed5frqa.xmfir0.win" 比較像是Cerber惡意軟體詢問的FQDN

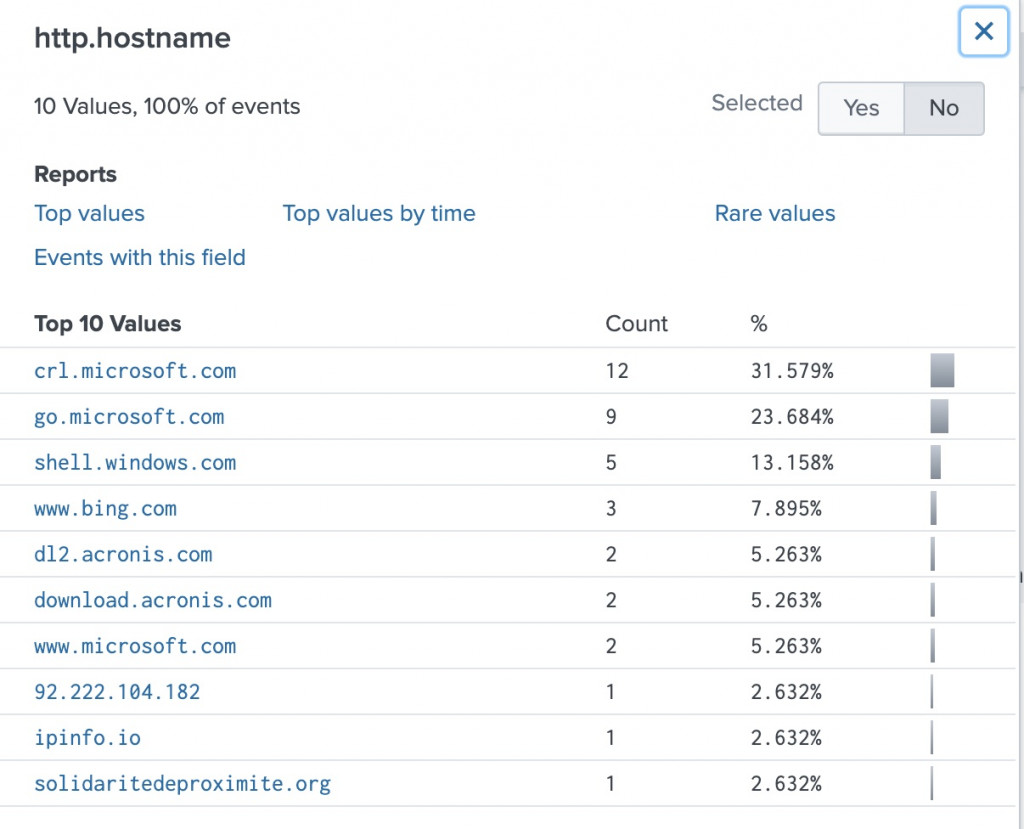

接著順便也查看主機we8105desk IP192.168.250.100 的對外連線DN

index="botsv1" sourcetype=suricata event_type=http src_ip="192.168.250.100"

搜尋後找到相關的情資,是cerber ransomware的惡意DN

https://www.netskope.com/blog/anatomy-ransomware-attack-cerber-uses-steganography-hide-plain-sight